Le groupe APT FamousSparrow, affilié à la Chine, refait surface avec des outils malveillants d’un nouveau niveau de complexité. D’après les chercheurs de ESET Research, cette campagne ciblée révèle un perfectionnement significatif des capacités offensives du groupe, notamment via deux versions inédites de leur backdoor SparrowDoor et l’adoption de ShadowPad, l’un des implants les plus sophistiqués du cyberarsenal chinois.

SparrowDoor : une backdoor réécrite, mieux architecturée et optimisée

Les deux nouvelles versions détectées de SparrowDoor introduisent des modifications majeures en matière de structure logicielle. On y retrouve une parallélisation de l’exécution des commandes, ce qui permet au malware de traiter plusieurs instructions simultanément, augmentant ainsi sa vitesse d’action tout en réduisant la probabilité de détection par les solutions EDR/XDR.

Selon Alexandre Côté Cyr, chercheur chez ESET, « bien que réécrites, ces versions conservent des artefacts typiques des itérations précédentes, ce qui facilite leur attribution. Les chargeurs utilisés présentent également un chaînage familier déjà observé dans d’autres opérations de FamousSparrow ».

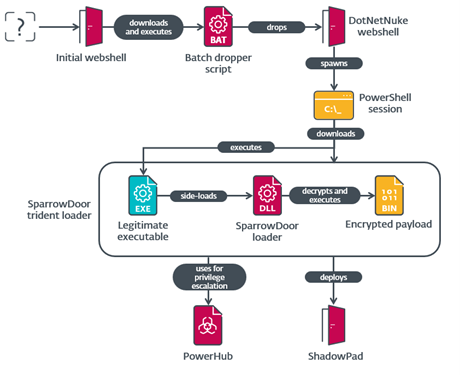

Une chaîne d’intrusion typique des groupes APT chinois

L’accès initial au système se fait via un webshell déployé sur un serveur IIS vulnérable. Dans tous les cas étudiés, les machines compromises tournaient sur des versions obsolètes de Windows Server et Microsoft Exchange, connues pour héberger plusieurs CVE exploitables. Une fois l’accès établi, le groupe déploie un arsenal mixte :

- Malwares personnalisés (SparrowDoor)

- Implants partagés (ShadowPad)

- Outils open source ou modifiés (comme Mimikatz, Nmap, ou diverses shells inversées)

Les charges utiles permettent l’exécution de commandes arbitraires, la manipulation de fichiers, l’enregistrement de frappes clavier (keylogging), la capture d’écrans, et l’exfiltration de données – avec des modules plug-and-play permettant une adaptation selon les cibles.

ShadowPad : un implant modulaire de nouvelle génération

L’apparition de ShadowPad marque une étape importante. Développé initialement par des groupes liés à Winnti, cet outil modulaire fonctionne en plugin et peut être intégré dans des infrastructures C2 complexes. Son utilisation par FamousSparrow démontre une convergence des outils au sein des groupes APT chinois, ou à tout le moins une mutualisation stratégique des ressources malveillantes.

Attribution, identité et complexité des groupes APT

En septembre 2024, le Wall Street Journal évoquait des attaques contre des FAI américains attribuées à Salt Typhoon, groupe que Microsoft assimile à FamousSparrow et GhostEmperor. ESET remet cette interprétation en question, soulignant que « peu de similitudes techniques existent entre GhostEmperor et FamousSparrow, et que ce dernier montre des patterns d’activité distincts ».

Cette distinction est cruciale dans l’analyse de la menace : chaque groupe APT dispose de sa propre stack logicielle, de ses TTP (tactics, techniques and procedures) et de ses chaînes de compromission, bien que des overlaps existent, notamment par réutilisation ou échange de modules comme ShadowPad.

Focus technique : chronologie et cibles

- 2019-2021 : FamousSparrow ciblait principalement les chaînes hôtelières, via des vulnérabilités ProxyLogon.

- 2022-2024 : Changement de focus avec des attaques contre :

- Une institution gouvernementale hondurienne

- Un institut de recherche mexicain

- Un groupe financier américain, avec une compromission majeure en juin 2024

Ce qu’il faut retenir pour les professionnels IT

- Patch management : Les systèmes non mis à jour restent la première porte d’entrée des APT.

- Segmentation réseau : Minimiser les déplacements latéraux en compartimentant les accès.

- Détection comportementale : Les IOCs de FamousSparrow évoluent, mais les patterns de comportement persistent.

- Threat intelligence : La collaboration entre fournisseurs de sécurité (ESET, Microsoft, etc.) reste essentielle pour enrichir les bases YARA/Sigma/Suricata.

Pour accéder à l’analyse complète, incluant les IOCs, les chaînes d’exécution et les hachages SHA-256 des échantillons, rendez-vous sur le blog officiel d’ESET : WeLiveSecurity.com